- от автора admin

Содержание

- Обзор Traffic Inspector Next Generation

- Введение

- Функциональные возможности Traffic Inspector Next Generation

- Модельный ряд Traffic Inspector Next Generation

- Работа с Traffic Inspector Next Generation

- Выводы

- Исповедь тестировщика: как я покопался в IDS конкурента

- Traffic Inspector Next Generation

- IPS/IDS

- Что умеет Traffic Inspector Next Generation?

- Межсетевой экран

- INFO

- HTTP Antivirus Proxy (HAVP)

- DPI

- Веб-прокси

- VPN-сервер

- Мониторинг трафика

Обзор Traffic Inspector Next Generation

1. Введение

2. Функциональные возможности

3. Модельный ряд

4. Работа с продуктом

4.1. Общее управление шлюзом

4.2. Управление правилами фильтрации и другими компонентами безопасности

4.3. Мониторинг и отчеты

5. Выводы

Введение

В наше время сложно переоценить значение интернета для современного бизнеса — глобальная сеть активно используется в бизнес-процессах для решения широкого спектра задач. Но она также таит в себе и множество опасных угроз. Как правило, основные задачи по защите корпоративных сетевых ресурсов от сетевых угроз и предоставления контролируемого доступа сотрудников к веб-ресурсам в интернете выполняют шлюзы безопасности. Традиционно это «классические» межсетевые экраны и веб-прокси-сервера. Однако с каждым днем угрозы информационной безопасности становятся все сложнее — киберпреступники используют новые методы взлома и реализуют все более изощренные атаки, чтобы получить несанкционированный доступ в сеть и украсть информацию. Поэтому в современных условиях возникает потребность в универсальных шлюзах безопасности нового поколения, которые соответствуют концепции унифицированной защиты от угроз — Unified Treat Management (UTM).

Термин Unified Threat Management (UTM) введен американским аналитическим агентством International Data Corporation (IDC). IDC под UTM подразумевает устройство, которое включает в себя как минимум межсетевой экран, систему обнаружения вторжений (IDS/IPS), VPN-сервер и антивирусный модуль. По мнению аналитического агентства Gartner, UTM-шлюз должен обеспечивать стандартные функции межсетевого экранирования с контролем состояний сетевых соединений, возможность организации удаленного доступа с использованием VPN, функциональность веб-прокси с проверками на наличие вредоносного трафика, с URL-фильтрацией и контролем приложений, антиспам-фильтрами, а также предотвращать сетевые вторжения и атаки.

До недавнего времени большинство UTM-устройств импортировались в Россию из-за рубежа. Но в условиях политической нестабильности использование импортных средств защиты информации может создать проблемы. В статье «Опасные связи: пора перестать тратить государственные деньги на иностранный софт» мы уже говорили о том, с какими негативными последствиями могут столкнуться организации, используя устройства и программное обеспечение западных вендоров. В этой ситуации логично рассмотреть UTM-решения российских разработчиков в качестве замены импортным устройствам. Тем более что сегодня отечественные компании уже предлагают достойные решения, которые могут конкурировать с западными аналогами. Об одном из таких отечественных решений — Traffic Inspector Next Generation — и пойдет речь в этом обзоре.

В июле 2016 г. российская компания «Смарт-Софт» представила универсальный шлюз безопасности для управления интернет-доступом Traffic Inspector Next Generation. Traffic Inspector Next Generation соответствует концепции унифицированной защиты от угроз — Unified Treat Management. Traffic Inspector Next Generation разворачивается в качестве шлюза на границе сети и служит входной точкой в офисную или домашнюю сеть. Такое расположение позволяет контролировать все сетевые потоки между LAN-сетью и интернетом. Traffic Inspector Next Generation обеспечивает фильтрацию на разных уровнях модели OSI и предоставляет широкий набор сетевых сервисов под управлением единого интерфейса. Основные функции Traffic Inspector Next Generation — обеспечение сетевой защиты, контроль доступа в интернет и сбор сетевой статистики.

Функциональные возможности Traffic Inspector Next Generation

К основным функциональным возможностям Traffic Inspector Next Generation версии 1.0 относят следующее:

- Межсетевой экран — защищает шлюз и компьютеры пользователей от несанкционированного доступа из интернета. Средствами сетевого экрана также реализован механизм NAT, обеспечивающий общий доступ внутренних пользователей к интернету.

- Deep Packet Inspection — позволяет распознавать и фильтровать трафик приложений независимо от используемых ими сетевых портов (L7-фильтрация).

- Веб-прокси-сервер — служит посредником при обращении внутренних пользователей к веб-ресурсам интернета. Использование веб-прокси-сервера позволяет ускорять доступ к наиболее часто запрашиваемому веб-контенту. Веб-прокси-сервер Traffic Inspector Next Generation поддерживает перехват SSL-соединений, URL-фильтрацию и антивирусную проверку передаваемого веб-контента.

- Система обнаружения/предотвращения вторжений (IDS/IPS) — предназначена для выявления и предотвращения вредной и потенциально опасной сетевой активности в сети, защищаемой шлюзом Traffic Inspector Next Generation.

- VPN-сервер — поддерживает подключение удаленных VPN-клиентов с использованием технологий OpenVPN и IPsec.

- Антивирус — Traffic Inspector Next Generation обеспечивает антивирусную проверку HTTP- и HTTPS-трафика за счет встроенного прокси-сервера и стандартного протокола ICAP. Антивирусный анализ осуществляется внешними антивирусными фильтрами от известных производителей, например Kaspersky Anti-Virus for Proxy Server.

- Ограничитель скорости / приоритизация трафика — позволяет разграничивать пропускную способность интернет-канала между пользователями и приоритизировать обработку критичного к задержкам трафика (VoIP, видеосвязь).

- Отказоустойчивость — несколько серверов Traffic Inspector Next Generation могут функционировать в режиме аппаратной избыточности, подменяя друг друга при выходе из строя других серверов пула Traffic Inspector Next Generation (аппаратная отказоустойчивость на базе протокола CARP). Traffic Inspector Next Generation поддерживает функционал переключения на запасные каналы доступа к интернету при выходе и строя основных (Connection Failover). Существует также возможность сохранения и восстановления конфигурации шлюза в облаке.

- Балансировка нагрузки — обеспечивает равномерное распределение сетевой нагрузки между несколькими серверами во внутренней сети с целью оптимизации использования ресурсов, сокращения времени обслуживания запросов, а также обеспечения лучшей отказоустойчивости.

- Отчеты/графики — Traffic Inspector Next Generation предоставляет гибкие и информативные отчеты по сетевой активности пользователей. Поддерживается протоколирование действий администратора шлюза и возможность отката к любому из запротоколированных состояний.

Traffic Inspector Next Generation имеет встроенный Netflow-анализатор и может экспортировать Netflow-данные во внешние коллекторы. К тому же Traffic Inspector Next Generation имеет полнофункциональный модуль мониторинга в реальном времени.

Traffic Inspector Next Generation реализует также ряд полезных сервисов:

- DHCP — если требуется распространять TCP/IP настройки для клинетов шлюза с помощью протокола DHCP.

- Перенаправляющий DNS-сервер — шлюз берет на себя все заботы по разрешению имени и возвращает клиенту готовый ответ.

- DynamicDNS — позволяет легко обращаться к шлюзу со стороны интернета по постоянному и неизменному DNS-имени.

Управление Traffic Inspector Next Generation осуществляется c помощью браузера через удобный веб-интерфейс, доступный по защищенному HTTPS-подключению.

Аутентификация пользователей в компонентах шлюза Traffic Inspector Next Generation (веб-интерфейс, портал авторизации Captive Portal, веб-прокси-сервер, VPN-сервер) производятся с помощью ряда методов:

- локальная база пользователей,

- служба каталогов LDAP,

- Radius-сервер.

В Traffic Inspector Next Generation для авторизации пользователей можно использовать сервис двухфакторной аутентификации Google authenticator.

В Traffic Inspector Next Generation также существует возможность создания временных пользователей. Данная функция может быть полезна для гостиниц, публичных Wi-Fi-сетей, где необходимо идентифицировать пользователей и предоставить им доступ на ограниченное время.

Далее в обзоре будет рассмотрен модельный ряд Traffic Inspector Next Generation, а также показана работа с основными компонентами шлюза.

Модельный ряд Traffic Inspector Next Generation

Компания «Смарт-Софт» предлагает широкий ряд устройств, начиная с модели для небольших предприятий и офисов (до 100 пользователей) и заканчивая моделью, предназначенной для крупных корпораций (свыше 1000 пользователей).

Таблица 1. Модельный ряд Traffic Inspector Next Generation

|

Технические характеристики |

Модельный ряд |

||

|

Traffic Inspector Next Generation S 100 |

Traffic Inspector Next Generation M 1000 |

Traffic Inspector Next Generation L 2000+ |

|

|

Назначение |

Небольшие офисы |

Средний бизнес |

Крупные корпорации |

|

Платформа |

|||

|

Процессор |

AMD GX-412 TC |

Intel Xeon E3-1225V5 |

Intel Xeon E3-1275v3 |

|

Емкость устройства хранения данных |

128GB SSD |

||

|

Объем оперативной памяти |

4GB ECC |

8GB ECC |

8GB ECC |

|

Сетевые интерфейсы |

3 GE |

2 GE |

8 GE \ 2 10GE |

|

Консольный интерфейс |

|||

|

Форм-фактор |

|||

|

Габариты (ВхШxГ): |

|||

|

Масса |

0,4кг |

6кг |

8.5 кг |

|

Эксплуатационные характеристики |

|||

|

Пропускная способность межсетевого экрана (Мбит/с) |

|||

|

Пропускная способность при включенном IDS/IPS, (Мбит/с) |

|||

|

Число пользователей |

|||

|

Число сетей VLAN |

|||

|

Назначение |

|||

|

Соответствие требованиям российского законодательства в области ИБ |

|||

|

Приказ ФСТЭК России от 9 февраля 2016 г. № 9 (требования к межсетевым экранам) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Рисунок 1. Внешний вид шлюза Traffic Inspector Next Generation S 100

Работа с Traffic Inspector Next Generation

Общее управление шлюзом

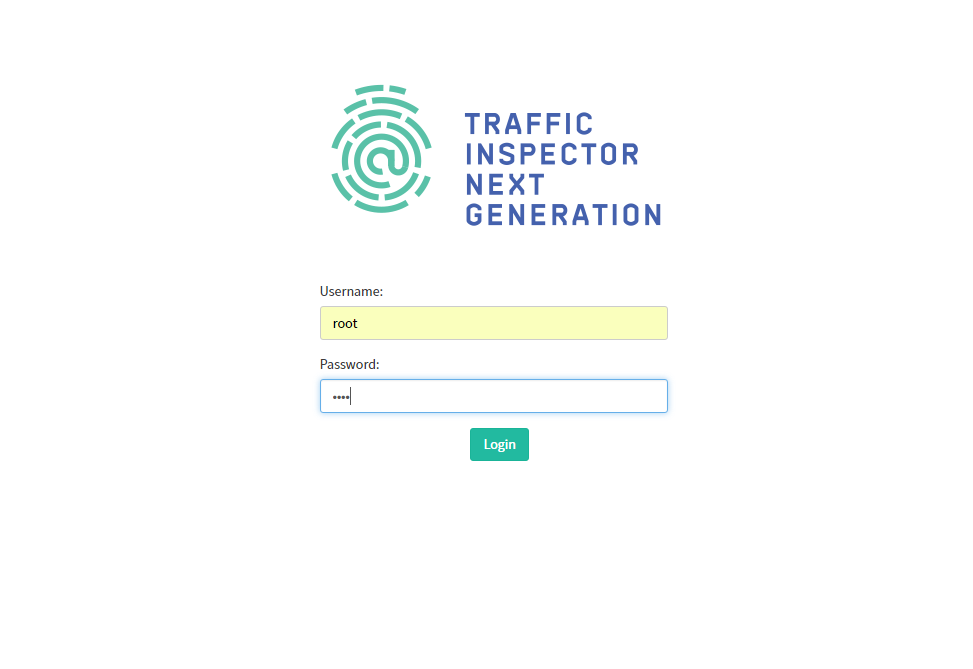

Управление шлюзом осуществляется c помощью браузера через веб-интерфейс, доступный по умолчанию по порту 443 (HTTPS) или 80 (HTTP) со стороны внутреннего LAN-адаптера шлюза.

Рисунок 2. Аутентификация администратора для доступа к веб-интерфейсу Traffic Inspector Next Generation

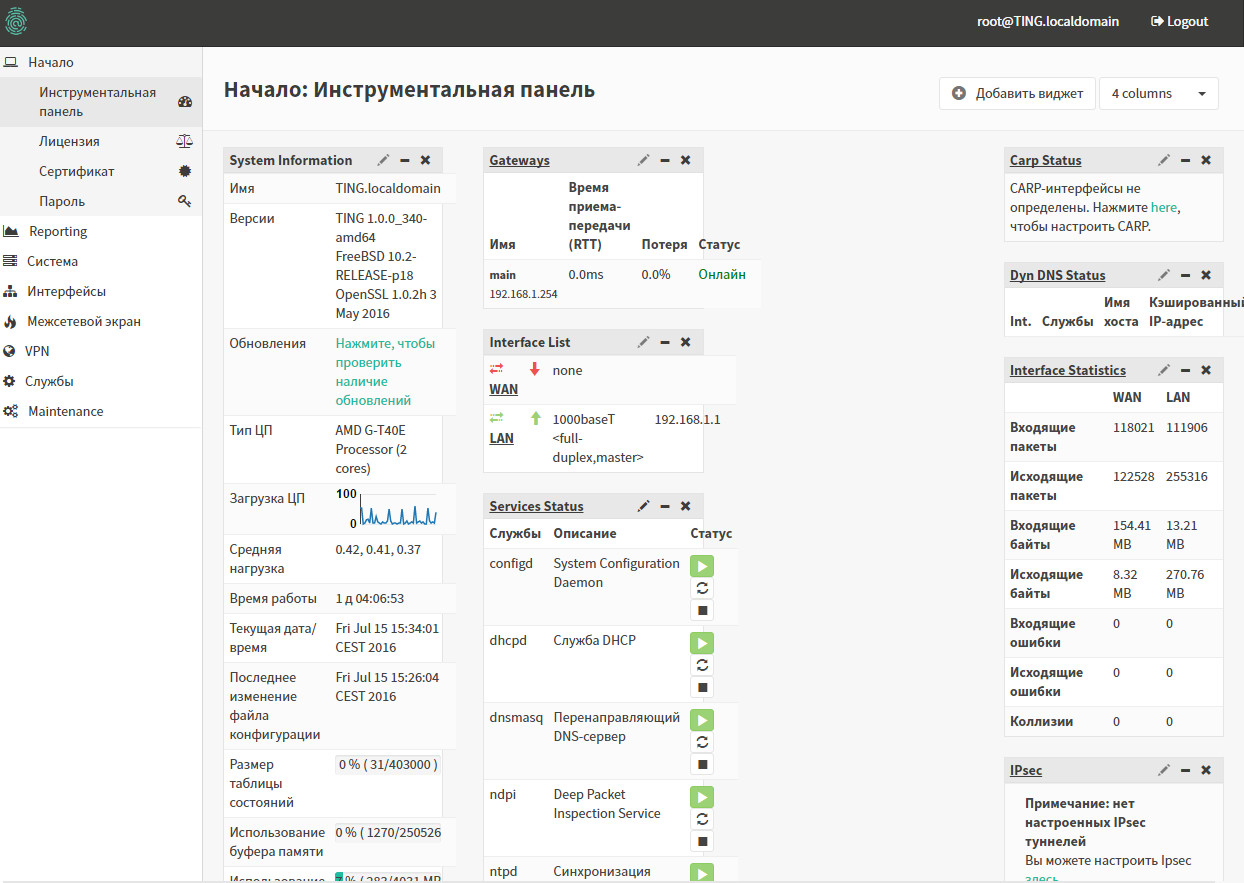

Окно веб-интерфейса состоит из трех зон — слева расположено иерархическое меню, разделенное по функциональным возможностям, справа отображается основная информация и настройки соответствующего раздела, вверху выводится информация об учетной записи администратора и кнопка выхода из системы.

На начальной странице интерфейса администратора Traffic Inspector Next Generation («Инструментальная панель») отображается набор виджетов с ключевой информацией о шлюзе. Администратор может настроить виджеты начальной страницы по своему вкусу, например, добавить виджеты с информацией о системе, сетевой статистике по интерфесам, статусе служб и другие.

Рисунок 3. Начальная страница интерфейса администратора в Traffic Inspector Next Generation

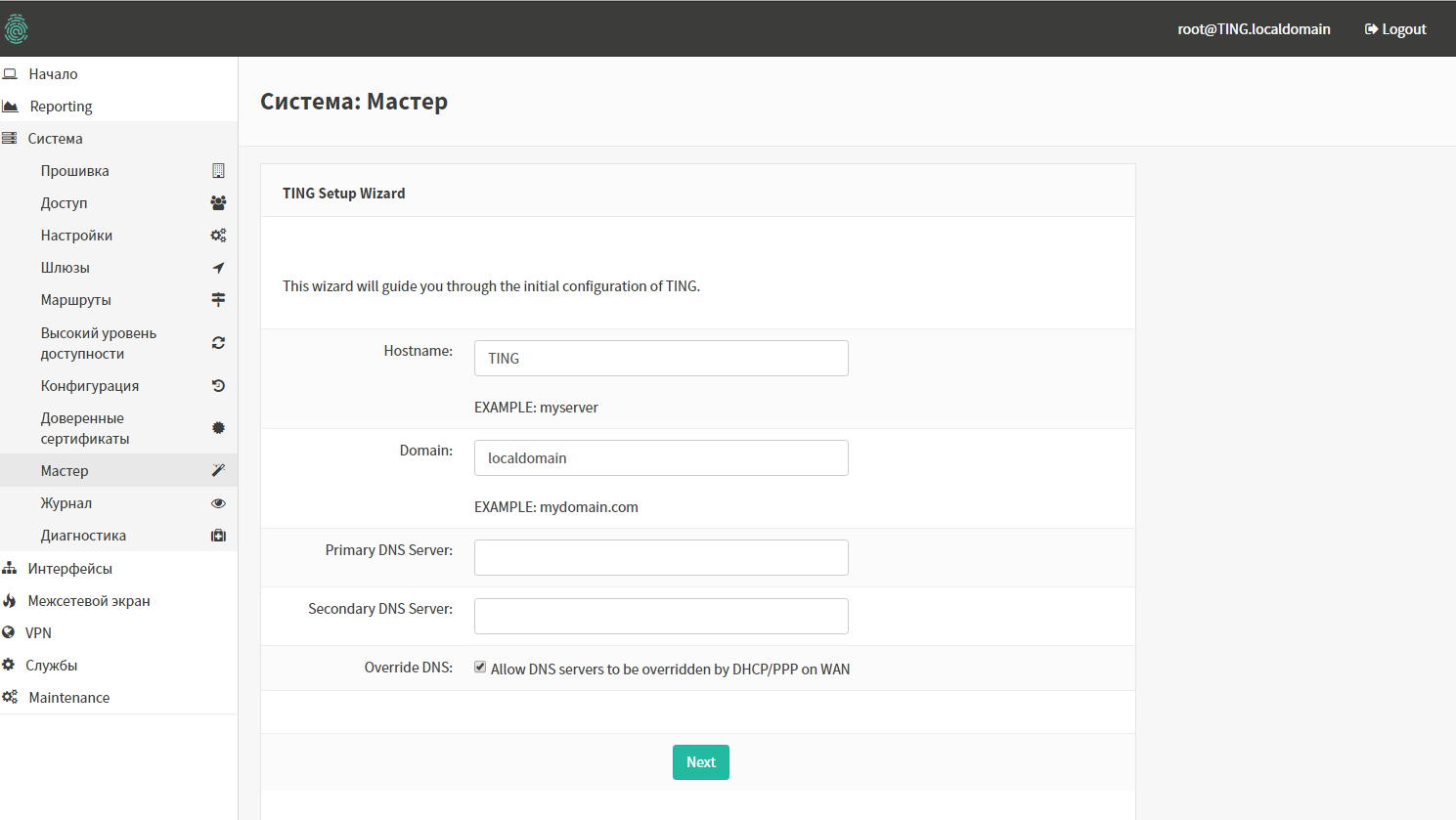

В Traffic Inspector Next Generation предусмотрен мастер настройки шлюза. С помощью мастера можно настроить имя шлюза, домен, DNS-серверы, часовой пояс и NTP-сервер, TCP/IP-настройки внешних и внутренних адаптеров шлюза, настройки PPPoE / PPTP-подключений.

Рисунок 4. Настройка шлюза в меню «Мастер» в Traffic Inspector Next Generation

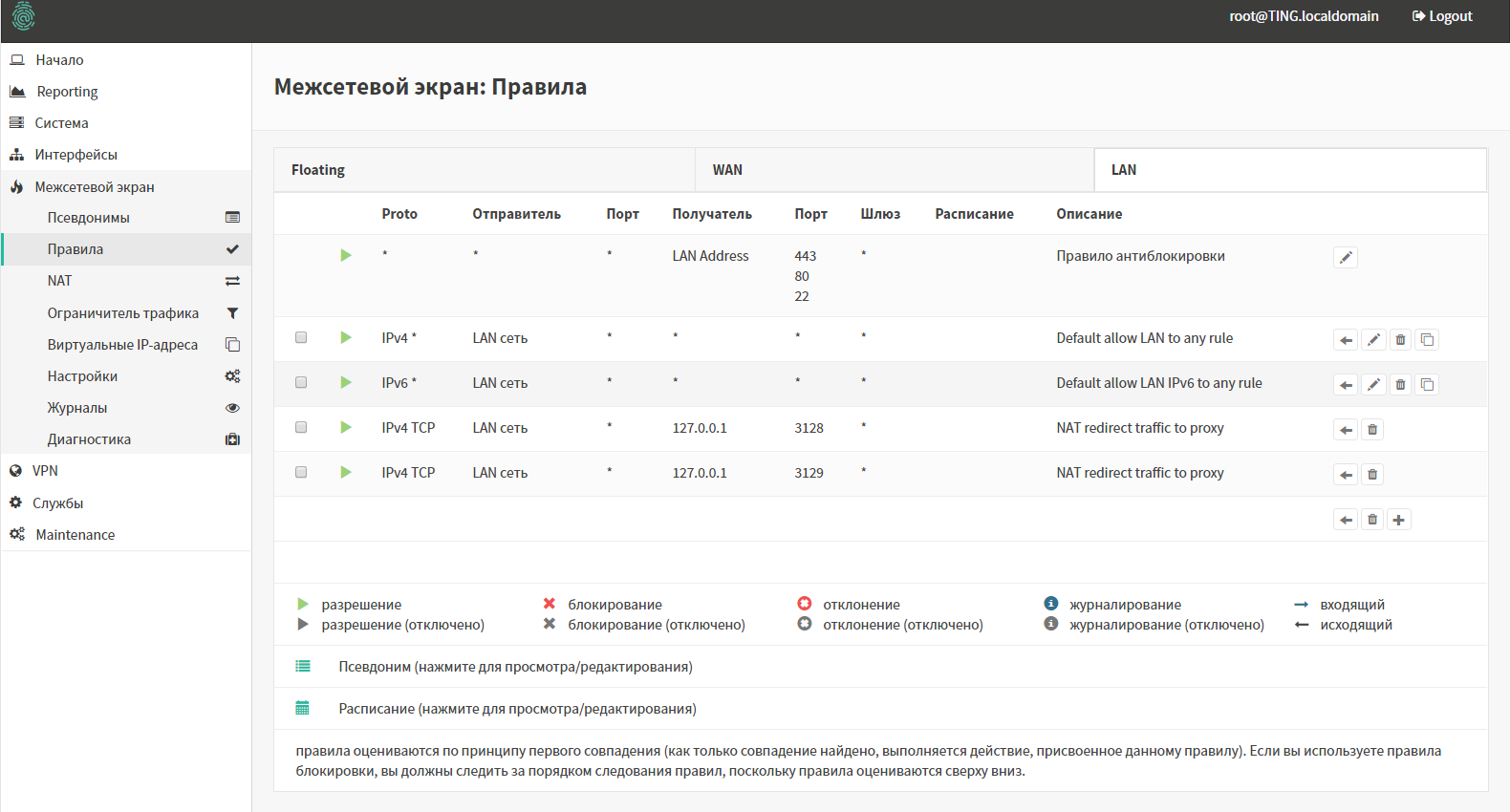

Управление правилами фильтрации и другими компонентами безопасности

Настройки правил фильтрации доступны в разделе «Межсетевой экран». Правила задаются отдельно для WAN- и LAN-адаптеров и располагаются в виде списка. Для каждого правила могут указываться следующие параметры:

- протокол (Proto);

- отправитель;

- порт (отправителя);

- получатель;

- порт (получателя);

- шлюз;

- расписание (для этого правила);

- описание.

Если сетевой пакет удовлетворяет критериям правила, то к пакету применяется действие, заданное в правиле. Если к пакету применено правило, то пакет не будет сверяться с оставшимися правилами в списке. Если к пакету не может быть применено ни одно правило, то пакет отбрасывается.

Рисунок 5. Настройка правил для LAN-интерфейса в меню «Межсетевой экран» в Traffic Inspector Next Generation

По умолчанию любое обращение к шлюзу со стороны WAN-адаптера запрещено, а из внутренней сети разрешен любой доступ как на сам шлюз (LAN-адаптер шлюза), так и в интернет. При этом встроенное правило антиблокировки защищает администратора шлюза от потери доступа к веб-интерфейсу (HTTP (TCP/80) и HTTPS (TCP/443)).

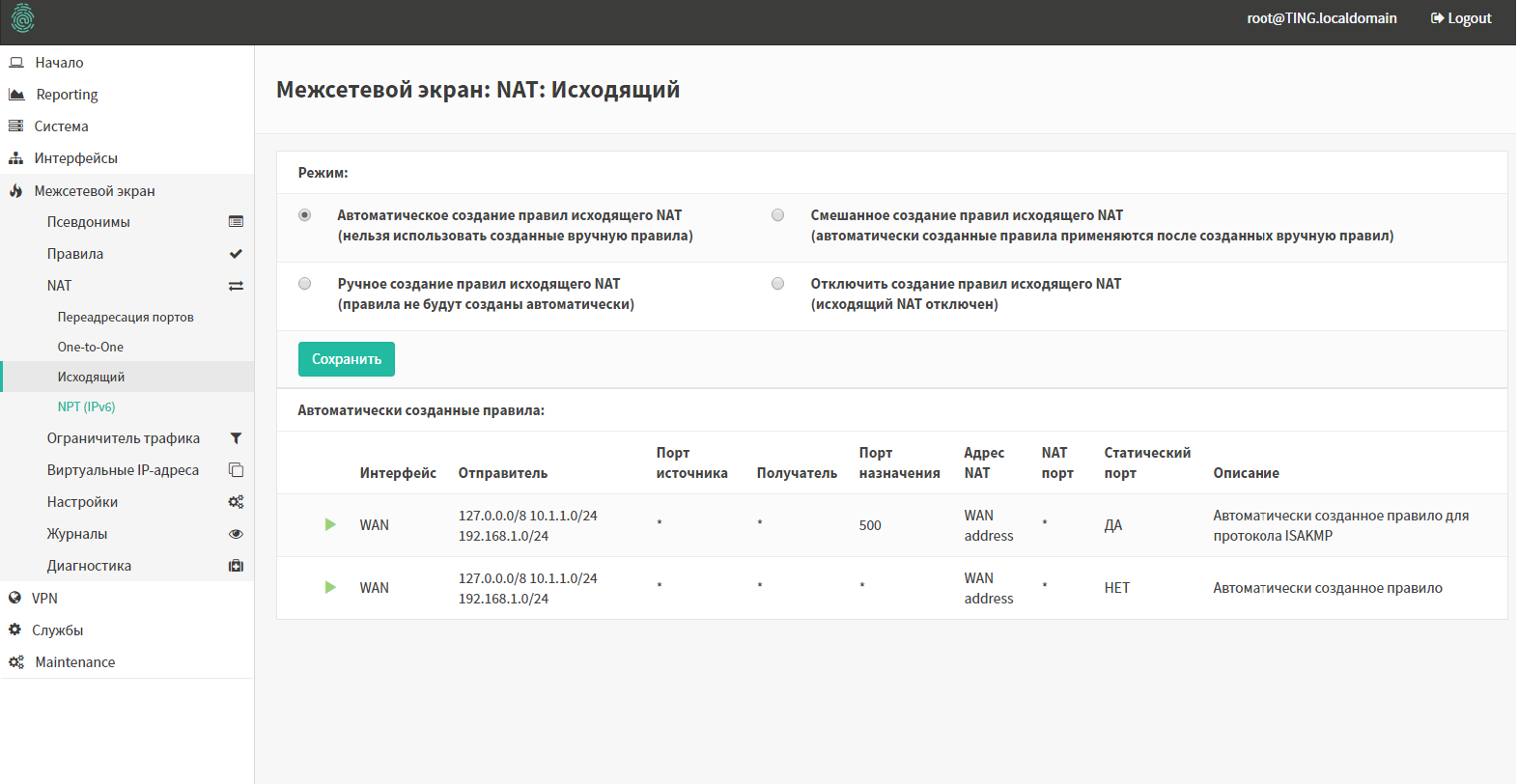

Правила сетевой трансляции настраиваются в разделе NAT. По умолчанию здесь настроена опция «Автоматическое создание правил исходящего NAT». При данной настройке к любому трафику из внутренней сети офиса применяется прямое и обратное преобразование сетевых адресов (NAT) в автоматическом режиме.

Рисунок 6. Настройка NAT в Traffic Inspector Next Generation

Веб-фильтрация с использованием категорий реализуется в Traffic Inspector Next Generation за счет встроенного прокси-сервера и одного из свободных или платных черных списков. Популярные списки, которые хорошо работают в Traffic Inspector Next Generation, включают:

Shallalist.de http://www.shallalist.de/– бесплатный список для личного использования и частично платный для коммерческого использования.

URLBlacklist.com http://urlblacklist.com/ — платный коммерческий список.

Squidblacklist.org http://www.squidblacklist.org/– платный коммерческий список.

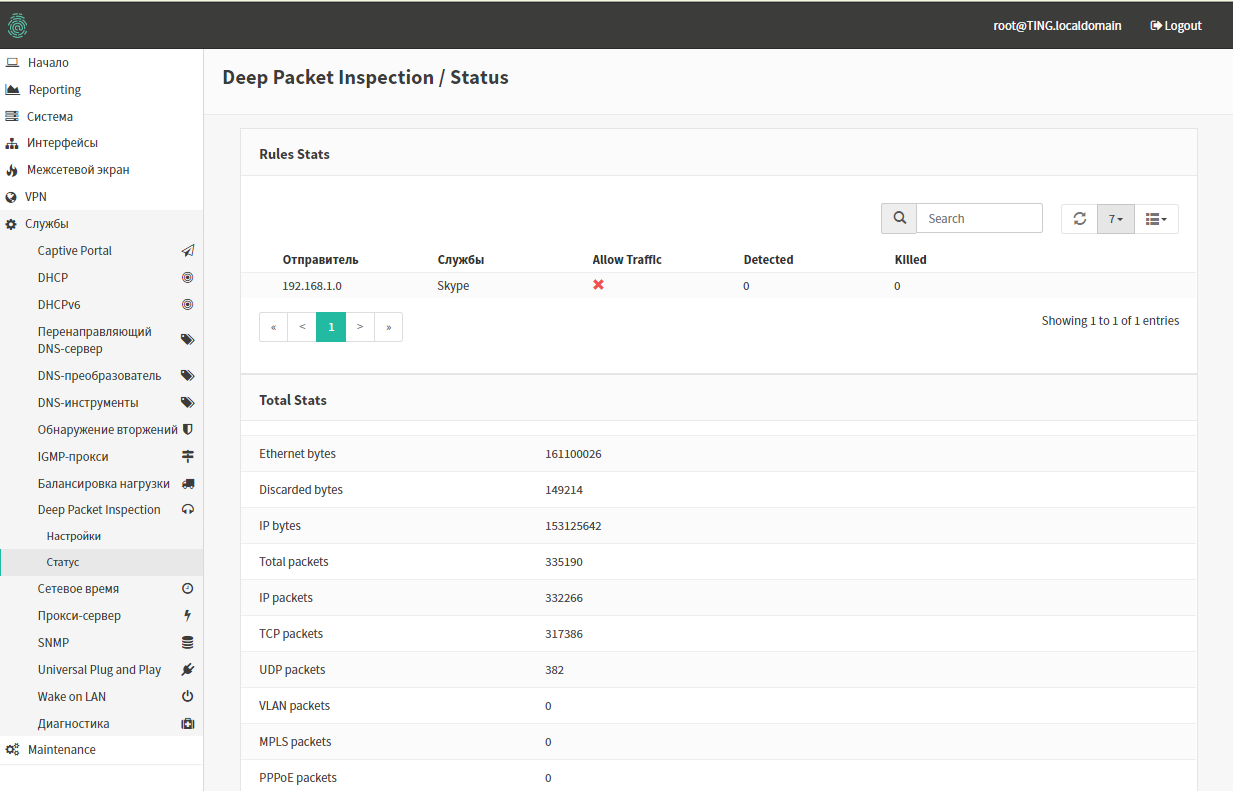

Контроль приложений Deep Packet Inspection позволяет распознавать и фильтровать трафик приложений независимо от используемых ими сетевых портов (L7-фильтрация). Использование контроля приложений позволяет оперативно определять сетевое приложение, соответствующее сессии, и далее применять ответные меры, например блокировать сессию или отслеживать действия пользователя. Контроль приложений опирается на декодеры протоколов, что позволяет выявлять приложения как на стандартных, так и на нестандартных портах.

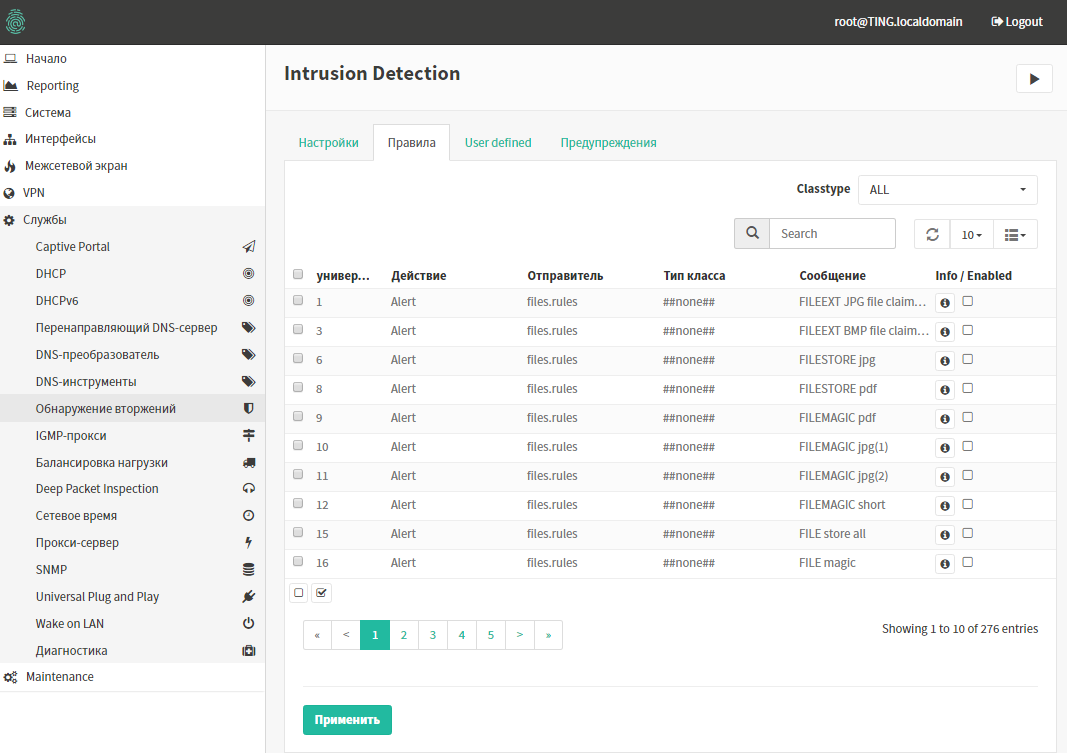

Рисунок 7. Статистика Deep Packet Inspection в Traffic Inspector Next Generation

Встроенная система обнаружения и предотвращения вторжений (IDS/IPS) контролирует доступ в локальную сеть и автоматически защищает ее от вторжений. Traffic Inspector Next Generation просматривает трафик для выявления неавторизованной деятельности, записывает в журнал и отклоняет при необходимости. Решение использует систему проверки трафика NetMap для повышения производительности и снижения загрузки центрального процессора.

Чтобы модуль работал корректно, необходимо установить правила для системы обнаружения атак.

Рисунок 8. Меню управления правилами системы IDS/IPS в Traffic Inspector Next Generation

Traffic Inspector Next Generation обеспечивает антивирусную проверку HTTP- и HTTPS-трафика за счет встроенного прокси-сервера и стандартного протокола ICAP. Антивирусный анализ осуществляется внешними антивирусными модулями от известных производителей. Работая вместе, эти механизмы дают надежную защиту от вредоносных программ. При этом защита может быть расширена за счет встроенной системы предотвращения вторжений (IPS) и веб-фильтрации, основанной на категоризации.

Рисунок 9. Вирусы, обнаруженные антивирусным фильтром в Traffic Inspector Next Generation

Мониторинг и отчеты

Traffic Inspector Next Generation протоколирует изменения настроек шлюза в журнале изменений настроек. Поддерживается откат к любому из запротоколированных состояний.

Рисунок 10. Журнал изменения настроек шлюза в Traffic Inspector Next Generation

Информацию о нагруженности шлюза можно посмотреть в подразделе «Состояние» раздела «Отчеты».

Рисунок 11. Мониторинг нагруженности шлюза в Traffic Inspector Next Generation

Отчеты по сетевой активности настраиваются в разделе «Отчеты» в подразделе NetFlow и доступны для анализа в подразделе Insight.

Traffic Inspector Next Generation имеет встроенный Netflow-анализатор (Insight). Netflow — это технология мониторинга от Cisco. Traffic Inspector Next Generation поддерживает возможность экспортирования Netflow-данных во внешние коллекторы, а также имеет полнофункциональный модуль мониторинга в реальном времени.

Рисунок 12. Сетевая статистика Netflow в Traffic Inspector Next Generation

Анализатор Insight полностью интегрирован в Traffic Inspector Next Generation. Графический интерфейс Insight прост, но вместе с тем функционален. Insight предлагает широкий набор инструментов для анализа, начиная от обзорных графиков и заканчивая средством выгрузки данных в CSV-файлы для дальнейшего анализа в spreadsheet-приложении.

Netflow включает в себя следующие функции:

- Захват на 5 уровнях конкретизации;

- последние 2 часа, усредненное значение за 30 секунд;

- последние 8 часов, усредненное значение за 5 минут;

- последняя неделя, усредненное значение за 1 час;

- последний месяц, усредненное значение за 24 часа;

- последний год, усредненное значение за 24 часа.

- Графическая репрезентация потоков.

- Топ по использованию интерфейса, по IP-адресам и портам.

- Входящий/исходящий трафик в пакетах и байтах.

- Детализированное отображение с выбором даты и фильтрами по портам/IP-адресам (до двух месяцев).

- Выгрузка данных в формат CSV для офлайн-анализа.

- Выбираемый уровень детализации.

- Выбираемый уровень разрешения.

- Выбираемый диапазон дат.

Режим отображения по умолчанию — ТОП по пользователям и обзорные графики. Данный режим отображения позволяет быстро ознакомиться с текущими и ранее существовавшими потоками и представляет собой график для входящего и исходящего трафика для каждого используемого интерфейса. Для выбранного интерфейса отображаются 25 наиболее активных пользователей (по портам и IP-адресам), в пределах выбранного диапазона дат.

Кольцевая диаграмма показывает трафик по портам/приложениям в процентном отношении. Можно изменить режим отображения одинарным или двойным щелчком по одному из отображаемых портов. При выборе сектора кольцевой диаграммы открывается страница с более детализированной информацией.

Администратор может попасть на страницу с детализированной информацией, щелкнув по сектору кольцевой диаграммы и вкладке «Подробности». При открытии детализированной информации через вкладку, пользователь получает возможность составить новый запрос.

На вкладке «Экспорт» можно экспортировать данные для последующего анализа в других spreadsheet-приложениях.

Рисунок 13. Вкладка «Подробности» в подразделе Insight в Traffic Inspector Next Generation

Выводы

Traffic Inspector Next Generation — универсальный шлюз безопасности нового поколения для сегментов SOHO/SMB/Enterprise, обладающий хорошими техническими характеристиками и большим числом функциональных возможностей. Шлюз Traffic Inspector Next Generation соответствует концепции унифицированной защиты от угроз — Unified treat management (UTM), он может быть установлен как единственное устройство и выполнять все необходимые функции защиты — межсетевой экран, IDS/IPS, VPN-сервер, веб-прокси и т. п. Благодаря поддержке кластеризации несколько устройств Traffic Inspector Next Generation обеспечат безупречное отказоустойчивое решение.

Отметим, что на текущей момент Traffic Inspector Next Generation уже проходит процедуру сертификации во ФСТЭК России на соответствие новым требованиям к межсетевым экранам (тип Б, класс защиты 4), что дает возможность использовать его в составе системы защиты информационных систем, где применение сертифицированных продуктов обязательно.

К сильным сторонам продукта также можно отнести наличие системы контроля приложений Deep Packet Inspection, которая позволяет распознавать и фильтровать трафик приложений на седьмом уровне модели OSI, широкие возможности мониторинга и подготовки отчетов при помощи технологии NetFlow, возможность сохранения и восстановления конфигураций в облаке, двухфакторная аутентификация пользователей.

По функционалу первая версия Traffic Inspector Next Generation немного уступает UTM-устройствам и устройствам класса Next Generation Firewall (NGFW) западных вендоров. В составе функций Traffic Inspector Next Generation, например, нет системы предотвращения утечки информации Data loss/leakage protection (DLP) и антиспам-фильтра. Также некоторые зарубежные вендоры в своих NGFW и UTM-устройствах уже предлагают технологии защиты от угроз «нулевого дня» и целевых атак. Тем не менее, Traffic Inspector Next Generation может стать достойной заменой зарубежным аналогам. Это особенно актуально в связи со сложившейся политической ситуацией в России.

Еще к недостаткам Traffic Inspector Next Generation можно отнести отсутствие поддержки российских криптографических алгоритмов ГОСТ 28147-89 VPN-сервером шлюза и, как следствие, отсутствие сертификатов по требованиям безопасности ФСБ России, а также отсутствие сертификатов соответствия требованиям ФСТЭК России на модуль системы обнаружения и предотвращения вторжений. Отсутствие указанных сертификатов может являться существенным ограничением при использовании продукта в качестве средства построения VPN-сетей и системы обнаружения вторжений в организациях государственного сектора, а также во многих частных компаниях.

Достоинства:

- Комплексное российское решение по сетевой безопасности.

- Широкий модельный ряд — SOHO/SMB/ Enterprise.

- Возможность построения гибкой системы правил обработки сетевого трафика.

- Управление трафиком, балансировка канала.

- Контроль приложений.

- Двухфакторная авторизация пользователей.

- Высокая отказоустойчивость.

- Система обнаружения и предотвращения вторжений.

- Сохранение и восстановление конфигураций в облаке.

- Мониторинг трафика с помощью технологии NetFlow.

- Поддержка расширения функционала.

- Постоянные обновления и полноценная поддержка продукта.

Недостатки:

- Отсутствие поддержки российских криптографических алгоритмов ГОСТ 28147-89 VPN-сервером шлюза и, следовательно, отсутствие сертификатов соответствия по требованиям безопасности ФСБ РФ, предъявляемых к средствам криптографической защиты информации. В качестве компенсирующей меры разработчики рекомендуют использовать Traffic Inspector Next Generation в связке с продуктами ViPNet от компании «ИнфоТеКС».

- Отсутствие сертификатов соответствия ФСТЭК России на модуль системы обнаружения и предотвращения вторжений.

- Отсутствие модулей DLP, антиспам и полноценной веб-фильтрации, привычных для зарубежных UTM-решений, которые пока находятся в планах разработки.

Компания «Смарт-Софт» сообщает о выходе новой версии универсального шлюза безопасности (UTM) и системы обнаружения (предотвращения) вторжений Traffic Inspector Next Generation.

В новом релизе Traffic Inspector Next Generation:

- Осуществлён перевод на актуальную версию OPNsense 19.7.10, что позволяет пользователям использовать все преимущества обновлённой платформы.

- Обеспечена возможность антивирусной проверки почтового трафика с использованием антивирусного модуля от «Лаборатории Касперского».

- Обеспечена возможность одновременной антивирусной проверки веб-трафика и почтового трафика.

- Для новой версии Traffic Inspector Next Generation по умолчанию включён протокол шифрования DNS-трафика (dnscrypt-proxy), который позволяет защитить DNS-запросы от подмены и перехватов.

- Улучшена пропускная способность аппаратной платформы младшей модели S100, в среднем – до 1 Гб/с.

Также были исправлены обнаруженные ошибки.

Универсальный шлюз безопасности (UTM) и система обнаружения (предотвращения) вторжений Traffic Inspector Next Generation предназначен для организации контролируемого доступа к интернету корпоративных компьютерных сетей и их защиты от внешних угроз. Относится к классу Unified Threat Management. Базируется на открытом коде проекта OPNsense.

Traffic Inspector Next Generation обеспечивает фильтрацию на разных уровнях модели OSI и управление через веб-интерфейс по защищённому HTTPS-подключению, а также по протоколу SSH с использованием терминального доступа. Решение разворачивается в роли шлюза на границе корпоративной сети и позволяет контролировать информационные потоки между локальной сетью и интернетом.

Модели в линейке:

- S100: для небольших домашних и офисных сетей. В качестве аппаратной платформы используются компьютеры x86-64 малого форм-фактора (152,4 x 152,4 мм).

- S500: для среднего бизнеса и государственных учреждений среднего размера.

- M1000: для крупного бизнеса и учреждений госсектора.

- L1000+: топовая модель для крупных коммерческих, государственных, образовательных организаций, учреждений здравоохранения, культуры, спорта и туризма.

Аппаратная платформа моделей S500, M1000 и L1000+: стоечные серверы DEPO форм-фактора 1U.

Для получения более подробной информации об универсальном шлюзе безопасности (UTM) и системе обнаружения (предотвращения) вторжений Traffic Inspector Next Generation посетите сайт компании «Смарт-Софт».

По всем вопросам обращайтесь на product@mont.com.

Исповедь тестировщика: как я покопался в IDS конкурента

Ни один уважающий себя UTM-шлюз сетевой безопасности не обходится без системы обнаружения вторжений IDS (Intrusion Detection System). Другое дело, что опция зачастую указывается производителем для галочки, чтобы не отставать от конкурентов. Знаю по своему опыту тестировщика, как это бывает — вроде бы IDS есть, но по факту никуда не годится. Именно поэтому, когда мне предложили протестировать относительно недорогую UTM-“железку”, я предложил в первую очередь “прогнать” ее СОВ.

UTM-железка Traffic Inspector Next Generation S100 и свитч Cisco 2960G

Если у вас есть опыт работы с IDS, интересно прочитать про него в комментариях к статье. Желательно — не про дорогие “железки” (понятное дело, что у какой-нибудь Cisco NGFW за миллион всё хорошо), а про решения, более доступные по цене. Думаю, администраторам локалок и потенциальным пользователям сетевых шлюзов будет любопытно обсудить, у кого как работает IDS, и стоит ли покупать задорого, когда можно, поплясав с бубном, добиться того же за меньшие деньги.

В данном тесте речь про модель S100 — самое демократичное по цене в линейке Traffic Inspector Next Generation (цифры означают, что она рассчитана на 100 абонентов). Вот ее описание на официальном сайте>>>. Если коротко, то в “железке” есть, например, сетевой фильтр, VPN, блокировщик ресурсов и, конечно же, IDS.

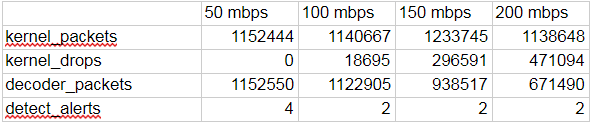

Методику тестирования предлагаю простую — проверяем пропускную способность, и строим зависимость количества отброшенных пакетов от интенсивности трафика с шагом: 50, 100, 150 и 200 Мб/с. Почему берем именно такие интервалы? Отталкиваемся от 100 Мб/с — самого популярного клиентского запроса, и от него откладываем плюс и минус, чтобы увидеть, что происходит в более и менее нагруженном режимах, а также в экстремальном режиме 200 Мб/с.

Жизненный опыт мне подсказывает, что со всеми активными правилами S100 может не потянуть, поэтому я предлагаю описанную процедуру провести в трех режимах: сначала когда все правила активны, затем с выключением части правил (назовем ее Группа № 1) и, наконец, только когда активно всего несколько правил (назовем ее Группа № 2). Формируем такие группы правил:

– Группа № 0: ну это понятно, все правила без исключения.

– Группа № 1: группа правил Emerging Threads (правила мне известны со времен тестирования IDS Snort, за исключением правил emerging-games).

– Группа № 2: группа правил, которые я считаю просто обязательными для работы IDS (см. ниже), в том числе добавим правила p2p, так как по собственному опыту знаю, как крупные компании негативно относятся к тому, что их сотрудники активно используют корпоративную сеть для скачивания любимых сериалов.

Тестирование осуществим с использованием утилиты tcpreplay. Данная утилита позволяет воспроизвести записанный предварительно сетевой трафик с определенной скоростью. Команда: tcpreplay –i <интерфейс> -l 0 testTI.pcap. Файл testTI.pcap содержит 1 146 313 пакетов (такой объем выбираем, чтобы, с одной стороны, была хорошая статистика, с другой — время на «прогон» не было бы слишком большим, в нашем случае — не более 15 минут ). Помимо этого, как я уже сказал, запускаем торрент-трекер.

Схема тестового стенда:

Если у кого-то будут вопросы по методике тестирования — готов ответить в комментах.

Итак, результаты.

Группа № 0

Тестирование на полном наборе подразумевает загрузку всех правил, а их 30 305.

При тестировании используем настройки IDS по умолчанию:

Начинаем тестирование со 100 Мб/с и и понимаем, что железка еле тянет: из 114 тысяч пакетов 109 тысяч отброшено! Так что нет никакого смысла тестировать на 150 и тем более на 200 Мб/с. Наоборот, предлагаю дать девайсу шанс и провести дополнительный тест на 10 Мб/с. Результат в таблице:

Примечание:

kernel_packets — отправленные пакеты;

kernel_drops — отброшенные пакеты. Как видим, при настройках по умолчанию и при полном наборе правил происходят большие потери пакетов (> 30% относительно kernel_packets). Будем надеяться, что оптимизация правил настроек изменит ситуацию;

decoder_packets — количество пакетов, которые система корректно обработала;

detect_alerts — количество выявленных атак. Основную массу составляют атаки типа «Фрагментированный пакет», но и атаки «Выявление торрент-трекера» также были определены.

Группа № 1

Очевидно, что “железка” не оптимизирована работать как полноценная мощная IDS, но есть место для маневра, а именно — возможность изменить механизм поиска маршрутов, отключить загрузку в отчеты содержимого пакета (payload), а также отключить группы правил и собственно определенные группы пакетов. Немного экспериментов с настройками — и приходим к варианту, который представляю на следующем рисунке.

Список активных правил, которые оставляем:

Результат тестирования:

Как видим, с этой группой правил картина существенно улучшилась (процент отброшенных пакетов уменьшился в несколько раз). Атака типа «Выявление торрент-трекера» была успешно обнаружена (атаки «Фрагментированный пакет» больше не появлялись).

Группа № 2

Настройки — те же. Список активных правил:

Результат в таблице:

Тут картина по обработке пакетов еще лучше, что ожидаемо.

Резюме

Финальная таблица результатов, выраженная в процентах kernel_drops относительно kernel_packets, показана ниже:

Графически результат выглядит следующим образом:

Как видим, количество активных правил и настройки напрямую влияют на эффективность. Включать настройки по максимуму и все правила одновременно не имеет никакого смысла — потери сразу зашкаливают даже на 10 Мб/с. В оптимизированных режимах “железка” нормально себя чувствует вплоть до 100 Мб/с, но на более интенсивном трафике потери резко возрастают. Впрочем, для “офисного” использования 100 Мб/с вполне достаточно. Если гонять девайс на этой скорости и подбирать правила, можно добиться вполне удовлетворительной работы IDS.

Возможно, для использования полного набора правил нужны доработки по использованию механизма pf_ring (https://www.ntop.org/products/packet-capture/pf_ring/) в качестве механизма передачи пакета в userspace из буфера сетевой карты. Для этого придется задействовать несколько экземпляров Suricata, что, естественно, отберет ресурсы от других процессов, но, возможно, игра будет стоить свеч.

Повторю, что, на мой взгляд, главное назначение тестируемого девайса — межсетевой экран, а опция IDS носит вспомогательный характер. Честно говоря, я был готов к тому, что «железка» тест провалит. Оказалось, что при определенной гуттаперчивости сисадмина система обнаружения вторжений в S100 вполне работоспособна.

P.S. Как уже говорил выше, призываю читателей написать о своем опыте использования IDS в относительно недорогих решениях.

P.P.S. Тест выложен в аккаунте производителя, так как не хочу себя “светить”. Тем не менее, я готов ответить на все вопросы и подискутировать в комментариях, но, опять-таки, не от своего имени:)

Traffic Inspector Next Generation

Traffic Inspector Next Generation — программно-аппаратный сетевой шлюз нового поколения, включающий межсетевой экран, для организации контролируемого доступа к интернету корпоративных компьютерных сетей и их защиты от внешних угроз. Относится к классу Unified Threat Management (UTM). Сделан на открытом коде проекта OPNsense. Traffic Inspector Next Generation обеспечивает фильтрацию на разных уровнях модели OSI и управление через веб-интерфейс по защищенному HTTPS-подключению, а также по протоколу SSH с использованием терминальной программы. Решение разворачивается в роли шлюза на границе корпоративной сети и позволяет контролировать информационные потоки между локальной сетью и интернетом.

Модели в линейке:

- S100: для небольших домашних и офисных сетей. В качестве аппаратной платформы используются компьютеры x86-64 малого форм-фактора (152,4 x 152,4 мм).

- S500: для среднего бизнеса и государственных учреждений среднего размера.

- M1000: для крупного бизнеса и учреждений госсектора.

- L1000+: топовая модель для крупных коммерческих, государственных, образовательных организаций, учреждений здравоохранения, культуры, спорта и туризма.

Аппаратная платформа моделей S500, M1000 и L1000+: стоечные серверы DEPO форм-фактора 1U.

Технические характеристики Traffic Inspector Next Generation:

- сетевой экран (Packet Filter) защищает шлюз и компьютеры пользователей от несанкционированного доступа извне, раздает интернет на пользователей, обеспечивает доступ к внутренним серверам из интернета;

- мониторинг сетевой активности и отчеты (NetFlow: отчет по се-тевой активности, по наиболее популярным сетевым службам, по наиболее популярным IP-адресам. Веб-прокси: Domains (по посещенным доменам), URLs (по посещенным URL), Users (по пользователям, генерировавшим запросы на прокси), User IPs (по компьютерам, генерировавшим запросы на прокси). Утилиты RRDtool: отчет по состоянию интернет-канала, по использованию процессора, по использованию оперативной памяти, по количеству состояний трассировщика соединений сетевого экрана. Мониторинг загрузки сетевых интерфейсов в реальном времени. Журнал сетевого экрана. Системный журнал и syslog-ng);

- управление пропускной способностью интернет-доступа динамическим шейпером и приоритизацией трафика (ограничение максимальной скорости работы пользователя, резервирование выделенной полосы для трафика, распределение пропускной способности интернет-канала поровну между пользователями внутренней сети, приоритизация трафика приложения с помощью очередей для трафика, критичного к задержкам);

- различные виды VPN (OpenVPN, IPsec в туннельном режиме, L2TP/IPsec (IPSec в транспортном режиме), Tinc VPN, PPTP, PPPoE);

- кластеризация (использует протоколы CARP (VRRP), PFSYNC (синхронизация состояния межсетевых экранов), XMLRPC Sync (синхронизация прочих настроек шлюза);

- Connection Failover (в данном режиме шлюз переключается на запасные каналы доступа в интернет при выходе из строя основ-ных, обеспечивая тем самым непрерывность доступа);

- система централизованного управления (Central Management System) распределенной инфраструктурой сетевых шлюзов (шлюз может быть мастер-узлом (master node) в центральном офисе и подчиненным узлом (slave node) в удаленном офисе);

- Captive Portal (в том числе с поддержкой SMS-идентификации);

- гибкая маршрутизация;

- прокси-сервер (Squid) поддерживает: HTTP, HTTPS, FTP, про-зрачное проксирование, перехват и дешифрование SSL/TLS-соединений, кеширование веб-контента;

- фильтрация: по IP-адресам клиентов и сетям, по портам назначения, по типу браузера (User Agent), по типу контента (по MIME-типам), по общим белым и черным URL-спискам, по индивидуальным URL-спискам, назначаемым на доменного или локального пользователя или группу, по скачиваемым URL-спискам (SquidGuard), по категориям с помощью модуля NetPolice (в URL-списках допускается использование синтаксиса регулярных выражений);

- различные методы аутентификации (аутентификация по ло-кальной базе, LDAP, RADIUS, Kerberos, привязка по IP- и MAC-адресам, двухфакторная аутентификация, ваучеры);

- Layer 7 — фильтрация (интеллектуальное распознавание прото-колов прикладного (седьмого) уровня за счет сигнатурного ана-лиза, используется для блокировки приложений вроде Skype и BitTorrent);

- шлюзовый антивирус (HTTP Antivirus Proxy + ClamAV) не требует установки на каждом клиентском компьютере, вместо этого устанавливается один раз на шлюзе и проверяет веб-трафик всех пользователей;

- среда: операционная система FreeBSD 11.

Срок действия лицензии — 5 лет, включает 1 год доступа к обновлениям и расширенной технической поддержке.

Решения компании «Смарт-Софт» защищают компьютеры «Газ-прома», «Мегафона», Сбербанка, РЖД, «Роснефти», а также тысяч других компаний крупного, среднего и малого бизнеса и государственных организаций.

Новое в версии Traffic Inspector Next Generation 1.5:

- Осуществлен перевод на актуальную версию OPNsense 19.7.10, что позволяет пользователям использовать все преимущества обновленной платформы.

- Обеспечена возможность антивирусной проверки почтового трафика с использованием антивирусного модуля от Лаборатории Касперского.

- Обеспечена возможность одновременной антивирусной проверки веб-трафика и почтового трафика.

- Для новой версии Traffic Inspector Next Generation по умолчанию включен протокол шифрования DNS-трафика (dnscrypt-proxy), который позволяет защитить DNS-запросы от подмены и перехватов.

- Улучшена пропускная способность аппаратной платформы младшей модели S100, в среднем – до 1 Гб/с.

Также были исправлены обнаруженные ошибки.

IPS/IDS

Сегодня мы затестим новую российскую железку (UTM-решение) Traffic Inspector Next Generation, призванную обеспечить комплексную защиту от сетевых угроз. Traffic Inspector Next Generation — довольно мощная и разносторонняя штука, которая предоставляет широкий набор сетевых сервисов под управлением единого веб-интерфейса, спрятанного за двухфакторной аутентификацией. Он разворачивается в качестве шлюза и служит входной точкой в офисную/домашнюю сеть. В этой статье мы рассмотрим основные функции Traffic Inspector Next Generation и проверим, насколько хорошо он защищает от различных атак.

Что умеет Traffic Inspector Next Generation?

Панель управления

В правой части рисунка перечислены службы, которые и являются основой шлюза. Давай рассмотрим самые интересные из них.

Межсетевой экран

В Traffic Inspector Next Generation межсетевой экран выполняет сразу несколько задач:

- защищает серверы и пользовательские машины внутри сети от несанкционированного доступа;

- позволяет пробрасывать порты для публикации внутренних служб и сервисов;

- позволяет перехватывать пакеты и перенаправлять их на само устройство (это необходимо для прозрачного проксирования, о котором мы поговорим далее).

На скриншоте ниже можно увидеть список активных правил межсетевого экрана в читаемом виде.

Межсетевой экран

Продемонстрируем работу межсетевого экрана на примере давно известной атаки, позволяющей деанонимизировать пользователя и перехватить хеш пароля от учетной записи Windows.

INFO

Атака подробно описана . Заключается атака в том, что при попытке открыть ссылку на SMB-ресурс в стандартном браузере типа IE или Edge SMB-ресурс мгновенно получает учетные данные пользователя (имя учетной записи и хеш пароля). Для реализации данной атаки злоумышленнику необходимо лишь поместить ссылку на картинку с SMB-сервера на фишинговой странице и направить туда жертву.

Чтобы посмотреть, как работает атака, развернем на тестовом сервере Responder, а на тестовой машине с Windows создадим пользователя Ivan со словарным паролем. На машине с Windows откроем ссылку на SMB-ресурс.

Обращение к SMB-ресурсу

Теперь посмотрим в логи Responder’a.

Хеш пароля пользователя в логах Responder’a

Попробуем восстановить пароль с помощью утилиты John the Ripper:

Восстановленный пароль

Пароль восстановлен меньше чем за секунду, и злоумышленник теперь может получить доступ к рабочей станции пользователя по RDP, а также к корпоративным сервисам, в которых используется доменная авторизация.

Для того чтобы защититься от этой атаки, необходимо ограничить доступ к 137, 139 и 445-му TCP-портам для всех диапазонов адресов (кроме локальных).

Добавим соответствующие правила для межсетевого экрана Traffic Inspector Next Generation.

Новое правило

Снова поднимем Responder на нашем сервере и откроем на пользовательской рабочей станции, находящейся за Traffic Inspector Next Generation, ссылку на SMB-ресурс.

Логи Responder’a

В логах Responder’a тишина, а значит, учетные данные пользователя не утекли — благодаря всего паре созданных правил на межсетевом экране.

HTTP Antivirus Proxy (HAVP)

HAVP — это прокси, к которому в виде библиотеки подключается опенсорсный антивирусный движок ClamAV.

Интерфейс модуля HAVP выглядит довольно минималистично и позволяет указать максимальный размер сканируемого файла, а также добавить в список доверенные URL, которые сканироваться не будут. Остальная логика, по всей видимости, лежит на движке ClamAV.

Интерфейс модуля HAVP

В панели управления HAVP можно также увидеть все обнаруженные вирусы.

Обнаруженные вирусы

Давай проверим, как работает модуль HAVP. Для начала сгенерируем meterpreter-пейлоад.

Генерируем пейлоад

Зальем вредоносный файл на сервер и попробуем загрузить его с рабочей станции пользователя, которая находится за Traffic Inspector Next Generation.

Загрузка вредоносного файла

На скриншоте видно, что вредоносный файл был задетектирован HAVP-модулем и заблокирован для загрузки. Правда, мне так и не удалось настроить HAVP таким образом, чтобы он детектировал вредоносы в HTTPS-трафике, даже после настройки HTTPS-прокси и установки корневого сертификата от Traffic Inspector Next Generation.

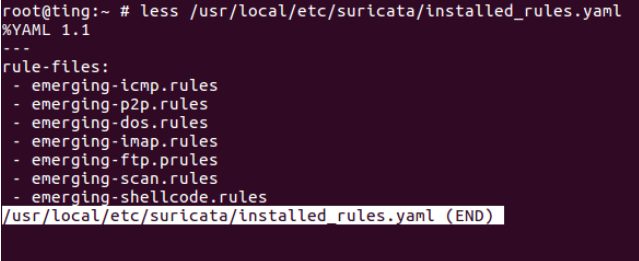

Система обнаружения/предотвращения вторжений в Traffic Inspector Next Generation основана на open source движке Suricata. Suricata, в свою очередь, работает с заданными правилами. По умолчанию добавлен довольно большой список разнообразных правил, включающий в себя Feodo Tracker, SSL Blacklist, а также огромный набор правил из набора Emerging Threats.net.

В интерфейсе IPS/IDS можно выбрать желаемые наборы правил.

Фрагмент списка наборов правил

При включении определенного набора правил администратор может выбрать действие: Alert или Drop, которое будет выполняться при срабатывании конкретного правила.

Выбор действия

Активируем набор правил ET open/emerging-scan, описывающий признаки активности, связанной с сетевым сканированием (Nmap, Nikto).

Натравим сканер Nikto на веб-сервер, который находится за Traffic Inspector Next Generation, и посмотрим на вкладку «Предупреждения», содержащую алерты от всех активных правил.

Список алертов

После активации набора правил ET open/emerging-web_server и попытки эксплуатации SQL-инъекции на веб-сервере, находящемся за Traffic Inspector Next Generation, вредоносный запрос был заблокирован системой предотвращения вторжений.

Вредоносный запрос заблокирован

Также Traffic Inspector Next Generation позволяет настроить автоматическое обновление правил по расписанию, реализованное через cron.

Автоматическое обновление правил IDS/IPS модуля по расписанию

DPI

Deep Packet Inspection (DPI), или Layer 7 фильтрация, — модуль, предназначенный для интеллектуального распознавания протоколов прикладного уровня по сигнатурам. Механизм L7-фильтрации позволяет распознавать и фильтровать трафик отдельных приложений.

Данный модуль предлагает администратору простое решение для блокировки приложений, таких как BitTorrent или WhatsApp.

Более того, этот модуль может защитить сотрудников компании от троянов и бэкдоров, основанных, например, на TeamViewer.

Traffic Inspector Next Generation может распознавать довольно большое количество различных протоколов, всего их более 200.

Посмотрим, как L7-фильтрация работает, на примере TeamViewer. Предварительно проверим подключение к пользовательской машине с выключенным модулем DPI.

Подключение выполнено успешно

Теперь добавим правило, запрещающее все подключения TeamViewer.

Правило, запрещающее подключения TeamViewer

После активации правила все подключения TeamViewer блокируются. Об этом свидетельствует сообщение в нижней части окна подключения.

Соединение не устанавливается после активации правила

Веб-прокси

Веб-прокси, реализованный в Traffic Inspector Next Generation, основан на Squid и поддерживает:

- проксирование протоколов HTTP, HTTPS, FTP;

- прозрачное проксирование;

- перехват и дешифрование SSL/TLS-соединений;

- кеширование веб-контента;

- фильтрацию через списки контроля доступа.

При этом фильтрация может вестись:

- по IP-адресам клиентов и сетям;

- портам назначения;

- типу браузера (User Agent);

- типу контента (MIME-типам);

- черным и белым спискам URL;

- индивидуальным спискам URL для разных пользователей и групп.

Перехват HTTPS-трафика (SSL Bump)

Перехват HTTPS-трафика позволяет, например, делать фильтрацию по URL-адресам даже в рамках HTTPS-сессии. Для работы этого режима необходимо установить созданный в Traffic Inspector Next Generation сертификат издательства на клиентскую машину.

Прозрачное проксирование

Прокси Traffic Inspector Next Generation поддерживает также работу в прозрачном режиме. Смысл этого режима заключается в том, что пользовательская машина не настроена на работу через прокси, тем не менее трафик будет перехвачен и попадет на веб-прокси. Для этого используется межсетевой экран, перенаправляющий необходимый трафик на веб-прокси.

Отчет по веб-прокси

В интерфейсе Traffic Inspector Next Generation можно сформировать отчет по посещенным доменам и URL; по пользователям, генерирующим запросы на прокси; по IP-адресам, с которых генерировались запросы на прокси.

Отчет по пользователям

Выбрав пользователя, можно сгенерировать отчет по посещенным доменам для данного пользователя. В отчете есть информация о количестве запросов, байтов и времени первого и последнего посещения.

Отчет для одного пользователя

VPN-сервер

В Traffic Inspector Next Generation реализован VPN-сервер, который может быть использован для объединения сетей географически удаленных филиалов организации (в режиме «сеть — сеть»), а также для подключения удаленных сотрудников к головному офису (в режиме «узел — сеть»).

Использование режима «узел — сеть» особенно актуально, когда сотрудник компании работает удаленно из публичной сети Wi-Fi, например в аэропорту, и любые критичные данные, такие как пароли, номера счетов и платежных карт, могут быть скомпрометированы злоумышленником. При использовании технологии VPN все данные будут передаваться по защищенному каналу связи.

Схема организации VPN

Traffic Inspector Next Generation поддерживает следующие виды VPN:

- OpenVPN;

- IPsec;

- L2TP;

- PPTP;

- TINC VPN.

OpenVPN предустановлен в Traffic Inspector Next Generation и очень удобно реализован, все необходимые для подключения CA, сертификаты и ключи генерируются автоматически через графический интерфейс Traffic Inspector Next Generation.

Мониторинг трафика

В интерфейсе Traffic Inspector Next Generation можно увидеть наглядные графики и отчеты по сетевой активности пользователей: админ сможет узнать, на какие ресурсы обращаются пользователи, заметить подозрительную активность, локализовать угрозу и предотвратить заражение рабочих станций других пользователей.

Шлюз поддерживает несколько механизмов мониторинга и отчетности, включая:

- мониторинг трафика с помощью NetFlow;

- мониторинг системы с помощью RRDtool;

- отчеты по веб-прокси (рассмотренные ранее).

С помощью NetFlow можно генерировать отчеты, наглядно демонстрирующие, какой компьютер на какой адрес, по какому порту/сервису обращался и сколько информации было передано в рамках этого взаимодействия.

Отчет по сетевой статистике

Кольцевые диаграммы показывают распределение объема трафика по различным портам и сервисам назначения, а также наиболее популярные адреса назначения.

Отчет по наиболее популярным сетевым службам и адресам назначения

Щелчок по сектору кольцевой диаграммы открывает страницу с более детализированной информацией.

RRDtool позволяет визуализировать динамические данные, такие как температура процессора, его загрузка, количество трафика. На базе RRDtool в интерфейсе Traffic Inspector Next Generation реализован целый ряд различных отчетов, некоторые из них представлены на рисунках ниже.

Отчет по использованию процессора

Отчет по использованию оперативной памяти

Отчет по качеству интернет-канала

Traffic Inspector Next Generation — действительно интересное устройство, решающее широкий спектр задач по мониторингу, организации удаленного доступа, предотвращению вторжений и фильтрации нежелательного трафика. Управление реализовано через удобный, интуитивно понятный веб-интерфейс с наглядной визуализацией ключевых моментов. Таким образом, мы видим перед собой конкурентоспособное полноценное комплексное решение по сетевой безопасности, способное облегчить головную боль системным администраторам и безопасникам.

Интересные материалы:

- Сертификат для налоговой

Что делать если забыл пароль от ЭЦППри установке ключа ЭЦП в операционную систему в первый…

- Как узнать БИК банка Сбербанк

Как узнать БИК СбербанкаДостаточно часто при приобретении какого-либо товара в зарубежном онлайн магазине требуется указать…

- Бюджетные классификаторы

Коды бюджетной классификации (КБК) — это не просто набор цифр, это по сути план счетов…

- Налоговая всеволожск

УФМС (паспортный стол)Паспортный стол во Всеволожске.График приёма 1 отделения по оформлению внутренних паспортов и регистрации…

- Решения в отношении участников финансового рынка

Новости Центрального банка Российской Федерации (ЦБ РФ) Выберите банк: Центробанк Российской Федерации осуществляет полноценный контроль…